Cuối năm 2017, phần mềm dọn dẹp hệ thống – CCleaner đã phải hứng chịu một cuộc tấn công mã độc nghiêm trọng, gây ảnh hưởng tới hơn 2,3 triệu người dùng khi thực hiện tải và cập nhật ứng dụng CCleaner từ trang web chính thức.

Tin tặc đã xâm nhập vào các máy chủ của công ty nhiều tháng trước khi sự kiện diễn ra và thay thế phiên bản gốc của phần mềm bằng phiên bản độc hại. Avast và Piriform đã xác nhận rằng phiên bản CCleaner v5.33.6162 và CCleaner Cloud v1.07.3191 trên hệ điều hành Windows 32bit đã bị lây nhiễm mã độc.

Diễn biến 6 tháng của cuộc tấn công chuỗi cung ứng

Tháng 7/2017, Piriform – công ty sáng lập ra CCleaner đã được Avast mua lại. Cuộc tấn công xảy ra vào thời điểm tháng 8 – 9/2017. Đại diện Avast đã chia sẻ, đây là sự kiện tồi tệ nhất mà công ty phải hứng chịu về cả cách thức và thời điểm mà tin tặc đã xâm nhập vào hệ thống công ty Piriform.

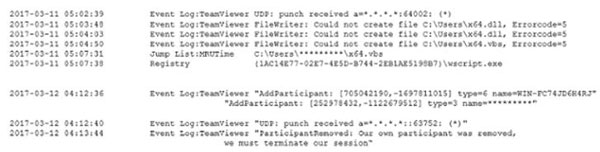

5h ngày 11/3/2017 theo giờ địa phương, tin tặc đã lần đầu truy cập được vào một máy trạm không được giám sát của một trong những nhà phát triển CCleaner. Máy trạm này được kết nối tới hệ thống mạng Piriform, sử dụng phần mềm điều khiển từ xa TeamViewer.

Tin tặc đã sử dụng lại các chứng nhận ủy nhiệm của nhà phát triển từ những lần vi phạm dữ liệu từ trước đó để truy cập tài khoản TeamViewer và cài đặt thành công mã độc viết bằng VBScript trong lần truy cập thứ ba.

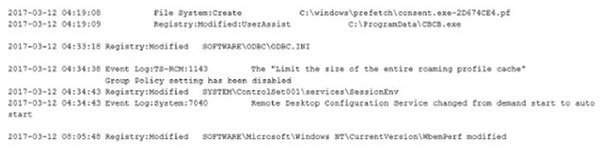

4h sáng ngày 12/3/2017 theo giờ địa phương, bằng việc sử dụng máy trạm đã bị kiểm soát trên, tin tặc đã thâm nhập vào một máy tính không được giám sát khác nằm trong cùng dải mạng. Sau đó, thực hiện cài đặt backdoor thông qua giao thức Windows Remote Desktop Service – RDP.

Ở giai đoạn hai, tin tặc tải lên một mã nhị phân và một payload độc hại để lây nhiễm tới 40 người dùng CCleaner với mục tiêu là registry của máy tính nạn nhân.

Ngày 14/3/2017, tin tặc lây nhiễm thành công mã độc giai đoạn hai trên máy trạm bị thâm nhập đầu tiên.

Ngày 4/4/2017, tin tặc tạo ra một phiên bản tùy biến của ShadowPad – một backdoor cho phép tải xuống các module và payload độc hại hoặc đánh cắp dữ liệu. Piriform nhận định đây là giai đoạn ba của cuộc tấn công.

Ngày 12/4/2017 và một vài ngày sau đó, tin tặc đã cài đặt payload của giai đoạn ba vào 4 máy tính trong hệ thống mạng Piriform.

Từ giữa tháng 4/2017 đến tháng 7/2017, kẻ tấn công chuẩn bị các phiên bản CCleaner độc hại và thử lây nhiễm vào các máy tính khác trong hệ thống mạng nội bộ bằng việc cài đặt một keylogger trên các hệ thống bị thỏa hiệp để đánh cắp các chứng thực và đăng nhập với quyền admin thông qua RDP.

Ngày 2/8/2017, các tin tặc thay thế phiên bản gốc của phần mềm CCleaner từ chính website của công ty bằng phiên bản CCleaner chứa backdoor. Phần mềm chứa mã độc này đã được phân phối tới hàng triệu người dùng.

Ngày 13/9/2017, các nhà nghiên cứu của Cisco Talos đã phát hiện ra phiên bản CCleaner độc hại và báo cho Avast ngay lập tức.

Phiên bản CCleaner độc có các payload độc hại nhằm đánh cắp thông tin từ các máy tính bị lây nhiễm và gửi các thông tin đó cho máy chủ điều khiển của kẻ tấn công. Mặc dù được sự giúp đỡ của FBI, trong 3 ngày các máy chủ điều khiển của tin tặc đã bị kiểm soát và ngưng hoạt động. Nhưng phần mềm CCleaner độc hại đã được khoảng 2.27 triệu người dùng tải về.

Hơn nữa, có thể payload độc hại ở giai đoạn hai đã được cài đặt trên 40 máy tính của các công ty công nghệ lớn trên thế giới. Bao gồm: Google, Microsoft, Cisco, Intel, Samsung, Sony, HTC, Linksys, D-Link, Akamai và VMware. Tuy nhiên, chưa có bằng chứng nào về việc backdoor ShadowPad được phân phối đến bất kỳ mục tiêu nào khác.

Avast cho biết: “Cuộc điều tra của chúng tôi tiết lộ rằng ShadowPad đã từng được sử dụng trước đây ở Hàn Quốc và Nga, nơi mà những tin tặc xâm nhập vào máy tính và thực hiện chuyển tiền. Tập tin mã độc này từng được tạo ra năm 2014 trong cuộc tấn công nước Nga, điều đó có nghĩa là nhóm tấn công đứng sau có thể là gián điệp trong nhiều năm.”

Dựa trên việc phân tích sự thực thi của ShadowPad trong hệ thống mạng Piriform, Avast cho rằng mã độc đã nằm tồn tại trong hệ thống mạng Piriform trong một thời gian dài và âm thầm theo dõi các thông tin về công ty.